Healthcare Cybersecurity: Negli ultimi anni anche la sanità, e più in generale le istituzioni sanitarie, hanno iniziato a rendersi conto della necessità di prestare maggiore attenzione alla sicurezza informatica. Tuttavia, gli sforzi fatti finora non sono bastati. Il settore sanitario continua a collocarsi tra le prime vittime di attacchi hacker mirati al furto di dati personali. E’ di fatto nata la Healthcare Cybersecurity.

Ciò non è sorprendente dato il valore dei dati sanitari : nomi, date di nascita, diagnosi, malattie, informazioni sull’assicurazione e tanto altro. Tutte informazioni che hanno un valore di estremo interesse per qualsiasi Criminal Hacker: nel Darkweb sono costantemente ricercate.

Affronteremo i seguenti aspetti:

- La situazione dell’ Healthcare Cybersecurity

- Cyber Security Sanità: I Cybercrime del 2018

- CyberSecurity nella Sanità e GDPR

- Obiettivi e Scopo dei Cybercrime nella sanità

- HealthCare Cybersecurity: Le Minacce e i rischi

- Le soluzioni di Cybersecurity nella sanità

- Cybersecurity Sanità: Gli strumenti e competenze

Check your website

START YOUR FREE TRIAL

Healthcare Cybersecurity: La situazione

Nel 2017 sono state segnalate al Dipartimento Sanità degli Stati Uniti D’america oltre 477 Data Breach e circa 6 milioni di cartelle cliniche violate.

Oltre al danno relativo al Data Breach con i relativi risvolti legali e al danno di Brand Reputation è necessario sottolineare anche il danno finanziario.

E’ stato stimato che un costo medio di una violazione dati nelle strutture sanitarie costa circa 380 dollari per singolo data record violato. Un costo di molto superiore rispetto a una azienda media (costo 119 dollari) o ad una azienda del settore finance (245 dollari). Non è quindi un caso, se oggi, sempre di più sentiamo parlare di Healthcare Cybersecurity.

Il rapporto Thales 2018 ha evidenziato che oltre il 70% delle organizzazioni e istituzioni sanitarie ha subito un Data Breach. Un ulteriore dato interessante dello studio è che il 93% delle strutture sanitarie utilizza sistemi per la gestione dei Big Data, servizi in Cloud e IoT. Molto probabilmente l’evoluzione tecnologica di fatto crea nuovi punti di accesso. Questi “access point” se non gestiti correttamente, sono una opportunità per i Criminal Hacker e la vera ragione di questo trend in aumento del Cybercrime sanitario.

I dati e le evidenze del report di Thales trovano conferma anche dal report di Verizon. Il ” Rapporto sulla violazione dei dati sulle informazioni sulla salute e sulla tutela dei dati sanitari (PHIDBR) ” ha sottolineato che il 60% degli incidenti di sicurezza informatica del settore sanitario dipendono da dipendenti malintenzionati o negligenti. La stessa Accenture ha indicato che circa il 25% dei dipendenti di strutture sanitarie statunitensi sono a conoscenza di un caso di vendita illegale di dati sanitari.

Se da un lato le minacce interne sono comuni a molti settori e mercati, il Report Verizon ha dimostrato che il 70% dei Data Breach della sanità sono causati da una scarsa attenzione alle misure di sicurezza e/o assenza delle best practise di Cybersecurity. Una di queste best practise di Sicurezza è sicuramente la sensibilizzazione e formazione degli utenti. La sanità è il target ideale per il phishing e per i malware cybercrime.

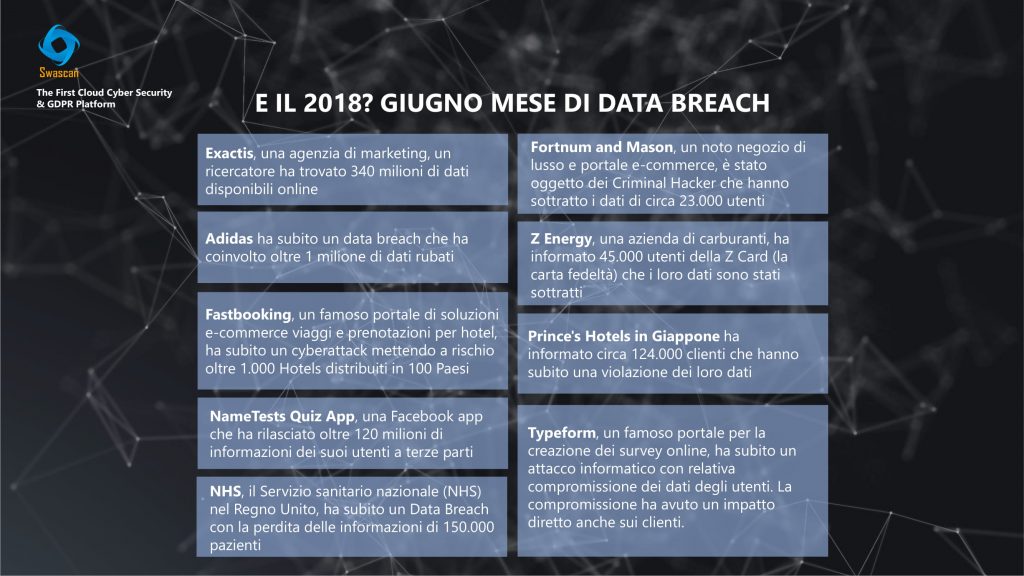

CyberSecurity sanità: Cybercrime 2018

In questi ultimi mesi il tema dell’ Healthcare Cybersecurity è stato spesso oggetto di cronaca. E’ interessante analizzare i casi pubblici di attacchi informatici che hanno coinvolto le strutture sanitarie.

Solo qualche settimana fà la notizia relativa a NHS, l’organizzazione sanitaria inglese. Ha subito una violazione di security coinvolgendo oltre 150.000 dati di pazienti per un errore di configurazione dei sistemi.

Da qualche mese il gruppo di Criminal Hacker Orangeworm ha in essere una campagna di cyberattack con obiettivo le strutture ospedaliere e le strutture sanitarie. Bypassando l’Healthcare Cybersecurity Framework i criminal hacker riescono a prendere il pieno controllo dei computer e dispositivi degli ospedali e non solo. Spesso sono stati attaccati anche le macchine e gli apparati medici come le macchine a raggi x. L’attacco informatico viene condotto tramite una botnet e attraverso l’installazione di un malware, nello specifico un Trojan chiamato Trojan.Kwampirs. In questo momento gli Stati Uniti sono il target più colpito con oltre il 17% degli attacchi informatici mentre, al momento, in Italia non sono stati rilevati attacchi di questo tipo.

Check your website

START YOUR FREE TRIAL

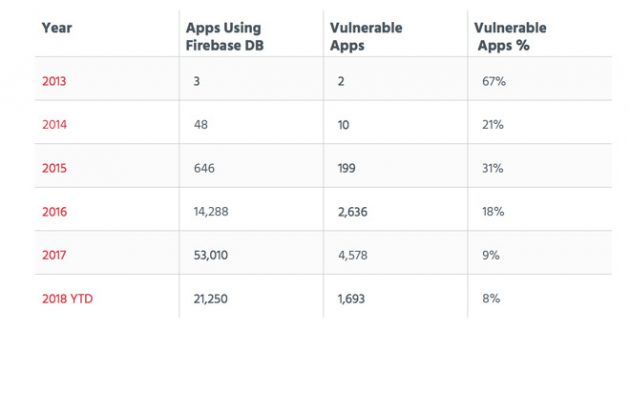

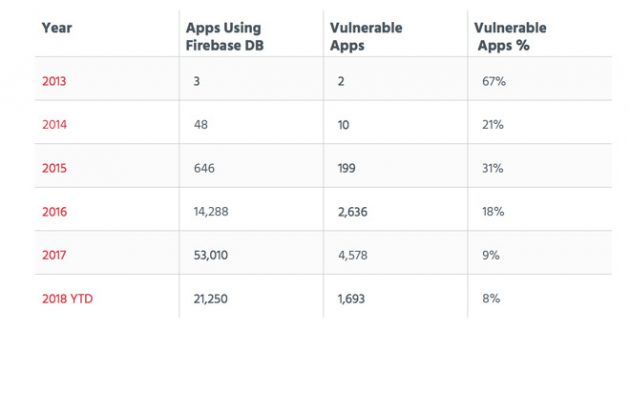

A giugno, Appthority ha scoperto che migliaia di web application e mobile app sono a rischio di data breach. In questo caso la vulnerabilità mette a rischio l’impianto Cybersecurity della sanità. La criticità non è legata alle minacce interne o a malware ma ad una specifica vulnerabilità del database Firebase: la “vulnerabilità di HospitalGown“. In questo caso la vulnerabilità è relativa ad una non corretta configurazione a livello sviluppo.

Il team di sviluppo non ha di fatto adottato un corretto approccio di Privacy by Design o Privacy by Default. Nello specifico la configurazione di accesso con autenticazione al Data Base in cloud di Firebase deve essere configurata in fase di sviluppo. Non è prevista by default.

Appthority ha stimato che circa 3.000 app hanno di fatto subito un data breach identificando 2.271 database di Firebase configurati senza autenticazione. Di fatto sono stati violati 2,6 milioni di password con relativo username, circa 4 milioni di record sanitari e oltre 50mila dati relativi a carte di credito, conti correnti,….

Non mancano i casi di cybersecurity sanitari relativi allo sfruttamento delle vulnerabilità. Un caso emblematico è quello dei prodotti GE Medial Device di marzo 2018.

Il HSIN ICS-CERT ha segnalato una grave vulnerabilità sui prodotti GE Healthcare che permettono ad un malintenzionato da remoto di bypassare l’autenticazione e ottenere non solo l’accesso ma il pieno possesso dei dispositivi. I prodotti sono relativi a sistemi di imaging medicale e radiografico. La vulnerabilità è relativa all’ IMPROPER AUTHENTICATION CWE-287.

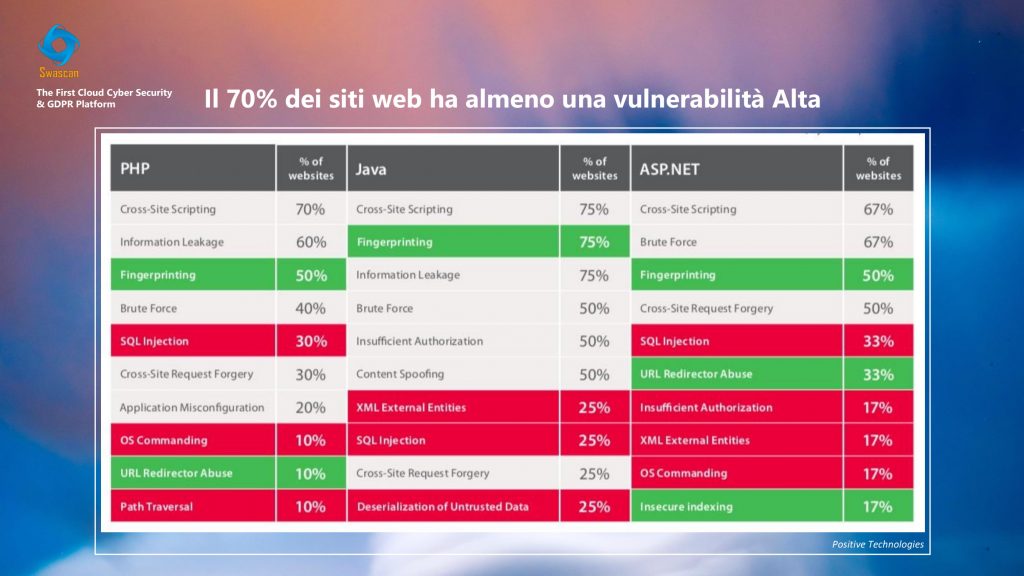

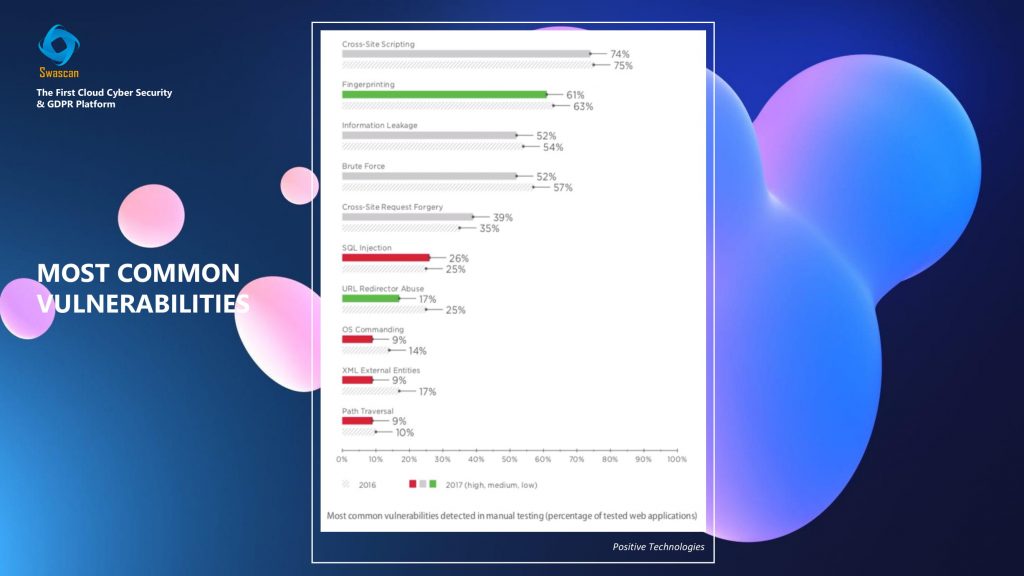

Sono solo alcuni dei casi di Data Breach e vulnerabilità che hanno coinvolto, in questi primi mesi del 2018, le strutture Sanitarie. Se consideriamo l’ultimo report web security di Positive Technologies è abbastanza chiaro che il mondo Healthcare è a rischio: Il 100% delle delle web application hanno almeno una vulnerabilità e che il 70% delle web application ha almeno 1 vulnerabilità con livello ALTO di criticità. E’ diventata una necessità definire un Healthcare Cybersecurity Framework adeguato. Questa necessità con la nuova legge europea sulla privacy, diventa anche un obbligo.

CyberSecurity nella Sanità e GDPR

La Healthcare Cybersecurity ha l’obbligo di identificare e garantire soluzioni adeguate per la tutela dei trattamenti gestiti proprio dalle strutture sanitarie.

Questo obbligo oggi è anche ribadito dalla stessa legge europea sulla Privacy, la GDPR.

La sfida è quello di gestire correttamente non solo da un punto di vista organizzativo e di processo ma anche da a livello tecnologico. Nello specifico:

- Conservazione e storage dei dati

- Autorizzazione e privilegi di accesso ai dati

- Data Management e Exchange

- Interoperabilità dei Sistemi

Ovviamente il tutto deve essere gestito nel rispetto degli obblighi legislativi. Le linee guida del gruppo di lavoro “Article 29 Working Party” ha ribadito l’importanza della Cybersecurity in ambito sanitario sottolineando l’elevato rischio relativo ai dati sanitari e al contempo sottolineando la necessità di adottare misure di sicurezza informatiche volte a tutelare i diritti e le libertà degli interessati. La gestione del Rischio Cybersecurity sanitario è quindi un aspetto che deve essere una priorità da parte di tutti i Titolari del Trattamento.

Check your website

START YOUR FREE TRIAL

Non è solo una questione organizzativa e di normativa ma deve essere affrontata anche a livello tecnologico attraverso attività di GDPR Assessment che hanno lo scopo di identificare e misurare costantemente i livelli di rischio e determinare le azioni di riposizionamento.

Obiettivi e Scopo del Cyberattack alla sanità

L’ Healthcare Cybersecurity è minacciata costantemente dai Criminal Hacker. Gli attacchi informatici possono avere scopi e obiettivi differenti.

Come abbiamo indicato nell’articolo WordPress Cybersecurity, gli attacchi informatici sono condotti dai seguenti vettori:

Umano: il livello e la complessità dell’attacco è generalmente elevato. Il Cyberattack è mirato e diretto al target. L’attacco informatico è condotto manualmente.

Bot e/o Botnet: il vettore di attacco di fatto sfrutta una serie di vulnerabilità note e/o metodologie di social engineering. Il Cybersecurity framework è attaccato con sistemi automatizzati. In caso di Botnet i target sono molteplici ( un esempio il gruppo Criminal Hacker Orangeworm citato nel capitolo precedente)

Elenchiamo di seguito i principali obiettivi e motivazioni degli attacchi al mondo sanitario:

- CyberTerrorismo

- Cyberwarfare

- Spionaggio industriale

- Furto dei Dati

- Device da “reclutare” in Botnet

- Device da trasformare in mining per le criptovalute

- Storage di contenuti illegali

- Phishing,

- Spam,

- Spamvertize…

HealthCare Cybersecurity: Le Minacce e i rischi

Le principali minacce al HealthCare Cybersecurity Framework sono

Attacchi Ransomware

Il settore sanitario non sfugge dal rischio ransomware. Il ransomware è un attacco hacker molto comune nel caso degli ospedali. E’ piuttosto semplice immetterlo nel sistema: trattandosi di malware che si diffondono attraverso link infetti, o più in generale attraverso le e-mail di phisihing. I ransomware sono una minaccia costante al HealthCare Cybersecurity framework. Hanno già colpito numerosi ospedali e strutture sanitarie costringendole a pagare riscatti per poter riprendere le attività e l’operativa.

Fattore Umano

L’errore umano è tra le cause di incidenti informatici più alti in qualsiasi settore. Un impiegato, medico, infermiere che sia, che clicca, ingenuamente, sul link sbagliato, ed ecco che l’intera rete informatica ospedaliera è a rischio.

Un modo essenziale per prevenire questo tipo di criticità e vulnerabilità è formare, sensibilizzare e informare lo staff quanto più dettagliatamente possibile sui rischi relativi al CyberCrime e al contempo mettere loro a disposizione gli Healthcare Cybersecurity tools e procedure.

Attacchi DDOS

Gli attacchi DDOS rientrano negli strumenti tipici del Cybercrime e sono tra le cyber-minacce più frequenti in ogni ambito. Un attacco di tipo DDoS, detto anche Distribuited Denial of Service, prevede la saturazione dei sistemi attraverso un numero di richieste eccessivo nello stesso arco di tempo, spingendolo a un blocco pressoché totale del sistema. Considerato che oramai la gran parte delle operazioni degli ospedali sono automatizzate, vien da sé che un blocco del sistema sarebbe rischiosissimo. Gli attacchi DDOS sono abbastanza semplici da condurre e quindi l’ Healthcare Cybersecurity deve necessariamente prevedere gli strumenti adeguati per rispondere proattivamente in questi casi.

Internet of Thing

L’acronimo IoT sta per Internet of Things e, letteralmente, indica tutti i dispositivi, tutto ciò che c’è di collegato al sistema. Sono access point di estremo interesse per il Cybercrime e di conseguenza l’ Healthcare Cybersecurity deve necessariamente affrontare. Le modalità di attacco sono tante e differenti e la scoperta di nuove vulnerabilità sono all’ordine del giorno. Un esempio sono le criticità relative ai dispositivi: TP-Link, D Linksys, MikroTik, NAS, NETGEAR, TP-Link,…

Sempre nel mondo IoT, la cybersecurity del mondo sanitario, e non solo, è costretto a gestire i vari possibili cyberattack verso gli access point come i Wi-Fi. In questo caso stiamo parlando di cyberattack di tipo: Punti di accesso rogue, Evil twin, MitM, Ad Hoc…

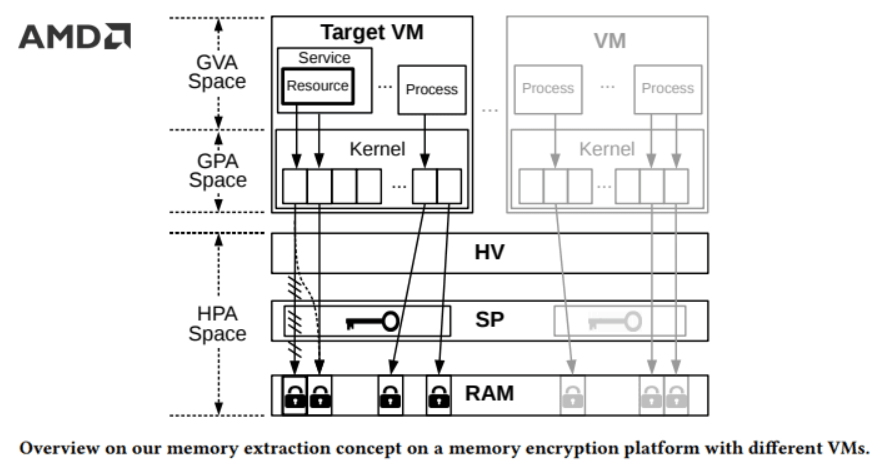

Hardware Hacking

L’hardware hacking è un trend del cybercrime in crescita. Dopo i casi relativi a Intel, ARM e AMD il numero dei cyberattack che utilizza le vulnerabilità hardware è in aumento. Il responsabile dell’ Healthcare Cybersecurity dovrà prestare massima attenzione su questo aspetto richiedendo ai vari vendor garanzie specifiche sulla qualità dei dispositivi e assicurazioni sulla gestione nel tempo relativamente agli aspetti di sicurezza.

Secure Software Development

A livello software sarà necessario prestare la stessa attenzione dedicata all’Hardware hacking. Il dipartimento cybersecurity nella sanità dovrà definire e predisporre le policy e procedure relative al secure software development. Queste procedure e requisiti dovranno valere sia in caso di sviluppi interni sia per gli sviluppi software dati in outsourcing.

Sistemi e Piattaforme

Abbiamo evidenziato come spesso le cause delle violazioni di sicurezza siano dovute ad una errata configurazione dei sistemi o ad una assente gestione di patching e fixing delle piattaform e sistemi delle infrastutture sanitarie. La cybersecurity nella sanità ,come per gli altri settori, deve prevedere un piano specifico di vulnerability e patching management.

Le soluzioni di Cybersecurity nella sanità

L’ Healthcare Cybersecurity framework come minimo deve prevedere:

- Policy e Procure di CyberSecurity

- Piano di Incident Management

- Piano di Disaster Recovery

- Secure Software development policy e procedure

- Code review delle applicazioni

- Attività di Formazione

- Strumenti SIEM

- Security operation Center

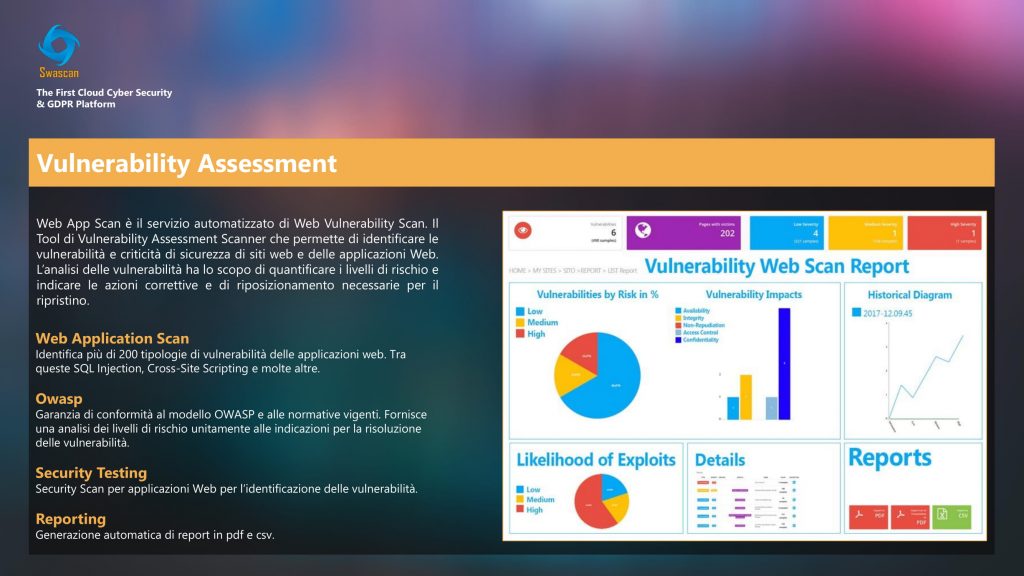

- Attività di Vulnerability Scanner

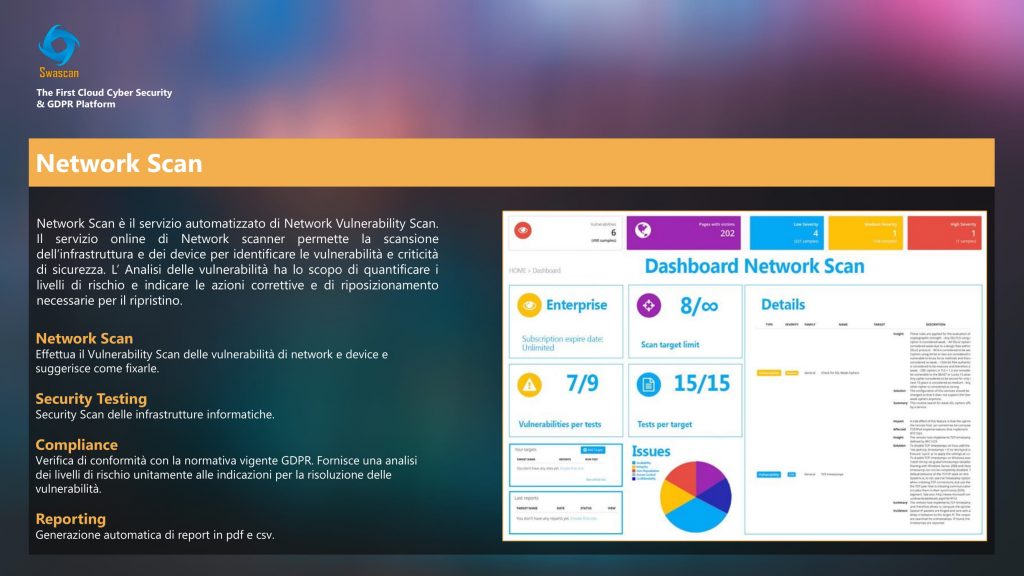

- Attività di Network Scan

- Attività di Vulnerability Management

- Attività di Risk Management

Cybersecurity Sanità: Gli strumenti e competenze

Swascan mette a disposizione le proprie competenze e strumenti necessari per garantire e gestire l’ Healthcare Cybersecurity framework. Swascan è il partner ideale per il settore sanità grazie a professionisti di primo piano del mondo Cybersecurity e Security Management unitamente alla piattaforma tecnologica di cyber security service

Check your website

START YOUR FREE TRIAL

The post Healthcare Cybersecurity: I rischi Cybercrime per la sanità appeared first on Swascan.

source https://www.swascan.com/it/healthcare-cybersecurity/

Durante il nostro Webinar mirato alla gestione del rischio, abbiamo proposto l’agenda a destra:

Durante il nostro Webinar mirato alla gestione del rischio, abbiamo proposto l’agenda a destra: Inoltre, per quanto riguarda le tematiche di gestione del rischio di data breach, il webinar ha visto come relatore principale Pierguido Iezzi.

Inoltre, per quanto riguarda le tematiche di gestione del rischio di data breach, il webinar ha visto come relatore principale Pierguido Iezzi.

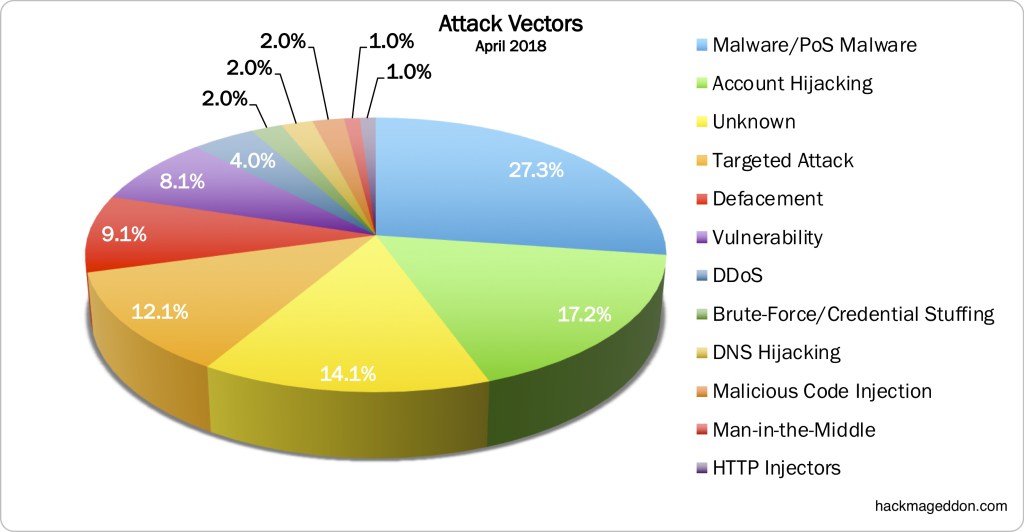

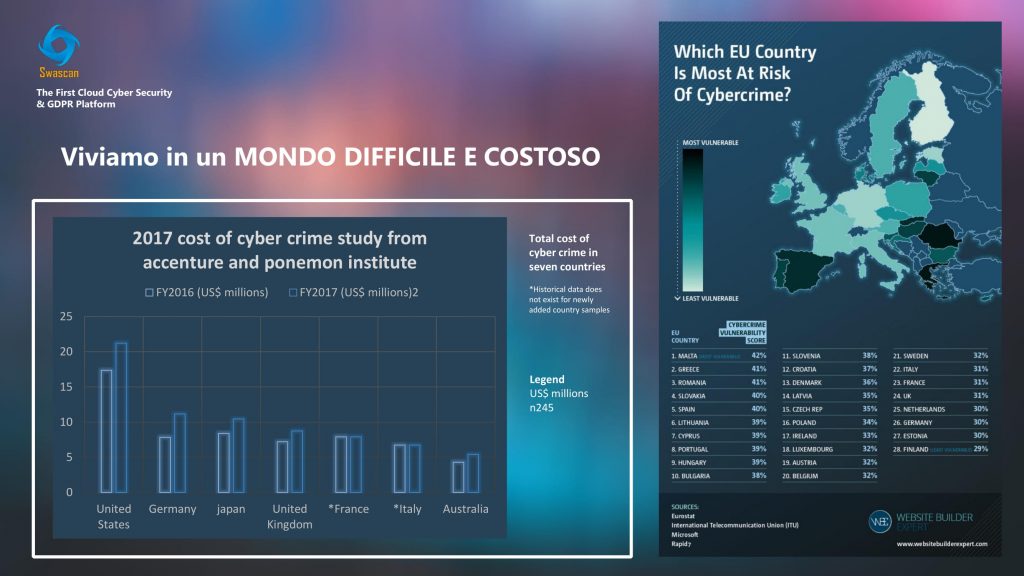

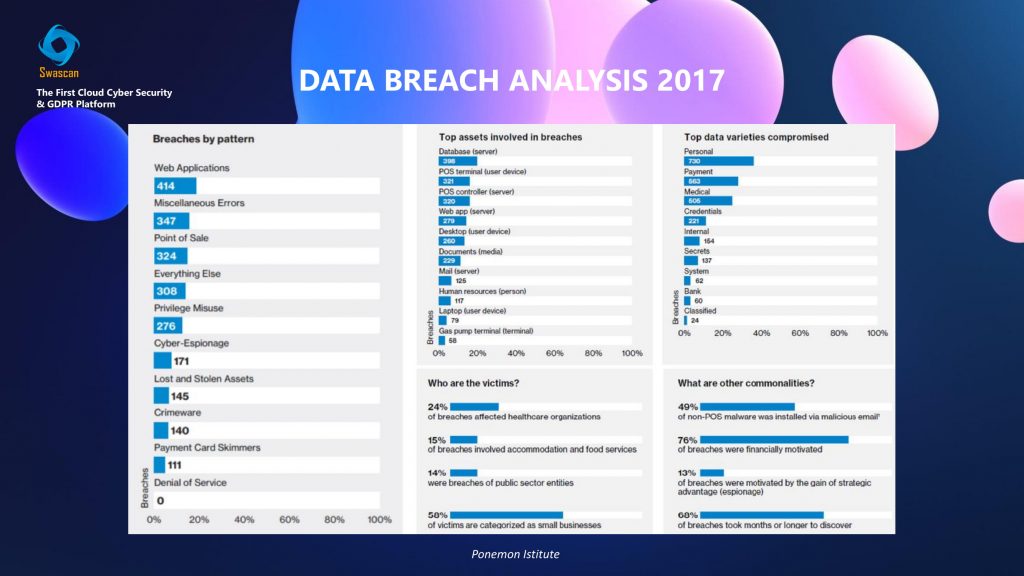

Dall’immagine sulla destra emergono dati molto interessanti. Salta subito all’occhio come le tipologie di attacco nel 2015 fossero molto diverse rispetto a quelle di soli due anni dopo. Possiamo notare come ogni anno siano cambiate le metodologie di attacco più diffuse, nello specifico:

Dall’immagine sulla destra emergono dati molto interessanti. Salta subito all’occhio come le tipologie di attacco nel 2015 fossero molto diverse rispetto a quelle di soli due anni dopo. Possiamo notare come ogni anno siano cambiate le metodologie di attacco più diffuse, nello specifico:

Nello specifico possiamo notare:

Nello specifico possiamo notare: Le vulnerabilità più comuni sono visibili nell’immagine a lato.

Le vulnerabilità più comuni sono visibili nell’immagine a lato.